Doble protección: "¿Qué es 2FA (autenticación en dos factores)?" ya es un conocimiento esencial de ciberseguridad para todos

¿Qué es 2FA?

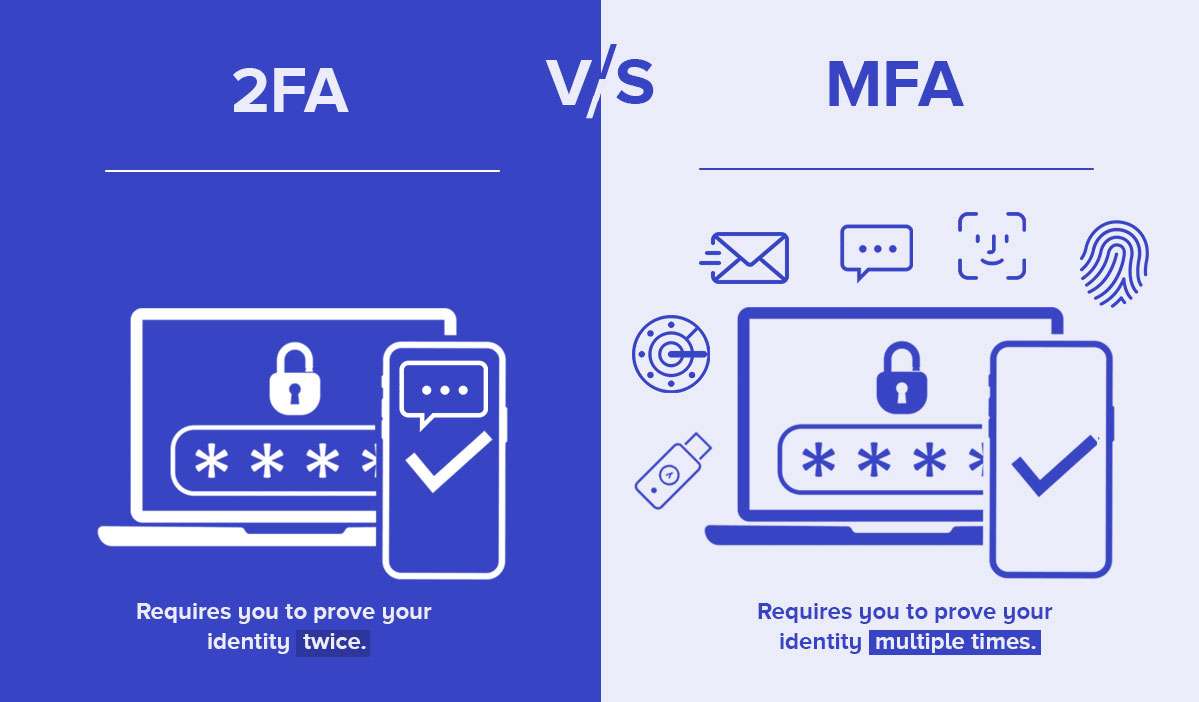

Fuente de la imagen: https://www.xiao-an.com/blog/475

La autenticación en dos factores (2FA), también denominada “verificación en dos pasos” o “autenticación de doble factor”, es un método de verificación de identidad mucho más sólido que las contraseñas tradicionales. El principio es sencillo: al iniciar sesión, introduces tu contraseña (“algo que sabes”) y, además, realizas un segundo paso de verificación independiente, como introducir un código, usar una aplicación de autenticación, una llave de seguridad física o un método biométrico (“algo que tienes” o “algo que eres”). Esta capa extra de seguridad refuerza considerablemente la protección de la cuenta. Aunque tu contraseña se vea comprometida, los atacantes no podrán acceder a tu cuenta con facilidad.

¿Por qué las contraseñas ya no bastan?

A medida que nuestra vida digital crece, las vulnerabilidades de las contraseñas se hacen más evidentes:

- Muchos usuarios reutilizan contraseñas similares en distintas plataformas, por lo que una sola filtración puede poner en riesgo todas sus cuentas.

- El phishing, las filtraciones de bases de datos y los ataques dirigidos son cada vez más frecuentes.

- Los atacantes emplean herramientas automatizadas para explotar contraseñas débiles o lanzar ataques de relleno de credenciales con facilidad.

Confiar únicamente en contraseñas, el “único mecanismo de protección”, resulta insuficiente en el panorama de amenazas actual. La segunda capa que proporciona 2FA es imprescindible.

Tipos comunes de 2FA

Los métodos de 2FA más extendidos son:

1. Código de verificación por SMS

Es el método más común, pero su nivel de seguridad es limitado. Es vulnerable a ataques de duplicado de SIM y a la interceptación de mensajes SMS.

2. Aplicación de autenticación (TOTP)

Aplicaciones como Google Authenticator o Microsoft Authenticator generan contraseñas de un solo uso basadas en tiempo (TOTP) que se actualizan cada 30 segundos, incluso sin conexión.

Este método garantiza una seguridad elevada y es muy recomendable.

3. Autenticación por notificación push

Al iniciar sesión, tu móvil recibe una solicitud de “Aprobar / Denegar”. Es un método sencillo e intuitivo, frecuente en los ecosistemas de Google y Apple.

4. Llave de seguridad física

Dispositivos como YubiKey, que emplean USB, NFC o Bluetooth para la autenticación, se consideran de las soluciones 2FA más seguras del mercado.

5. Autenticación biométrica o vinculación de dispositivo

La huella dactilar, el reconocimiento facial o un dispositivo registrado y de confianza pueden actuar como factores adicionales de autenticación.

En resumen, las llaves de seguridad física ofrecen el mayor nivel de protección, seguidas de las aplicaciones de autenticación, las notificaciones push y el SMS. Aunque el SMS es muy común, es el método menos seguro.

Ventajas clave de activar 2FA

Activar 2FA refuerza de forma significativa la seguridad de la cuenta:

1. Prevención del robo de cuentas

Aunque tu contraseña se filtre, los atacantes no podrán superar el segundo factor de autenticación.

2. Bloqueo de phishing, ataques de relleno de credenciales y ataques de fuerza bruta

2FA constituye una defensa eficaz frente a los ataques que emplean contraseñas.

3. Refuerzo de la protección en cuentas sensibles

Resulta esencial en el correo electrónico, almacenamiento en la nube, cuentas financieras y plataformas de intercambio de criptomonedas.

4. Apoyo al cumplimiento normativo

Cada vez más plataformas exigen 2FA para cumplir con la regulación vigente.

5. Configuración sencilla y bajo coste

La configuración de 2FA requiere solo unos minutos y la mayoría de servicios lo ofrecen sin coste.

En definitiva: 2FA es una mejora de seguridad de bajo coste y alto beneficio para tus cuentas.

2FA no es “infalible”

Aunque 2FA refuerza notablemente la seguridad, persisten algunos riesgos:

- Los métodos basados en SMS siguen siendo vulnerables a ataques como el duplicado de SIM.

- Los procesos de recuperación de cuentas mal diseñados pueden permitir saltarse 2FA.

- Algunos sitios gestionan mal la función “recordar dispositivo”, permitiendo accesos prolongados sin volver a autenticar.

- La pérdida del dispositivo o de los códigos de recuperación también supone un riesgo.

Para maximizar la seguridad, es recomendable:

- Priorizar aplicaciones de autenticación o llaves de seguridad física siempre que sea posible.

- Revisar periódicamente la configuración de seguridad.

- Guardar los códigos de recuperación en un lugar seguro.

Cómo activar correctamente 2FA (guía práctica)

Ya sea en el correo electrónico, redes sociales, banca online o cuentas de criptoactivos, normalmente puedes activar 2FA así:

Paso 1: Accede a los ajustes de la cuenta

Busca menús como “Configuración de seguridad” o “Cuenta y privacidad”.

Paso 2: Localiza la opción de 2FA o verificación en dos pasos

Busca opciones como Autenticación en dos factores, Verificación en dos pasos o Autenticación multifactor.

Paso 3: Selecciona el método de verificación (orden recomendado)

- Aplicación de autenticación (opción principal)

- Llave de seguridad física (nivel de seguridad superior)

- Notificación push

- SMS (solo si no hay mejores alternativas)

Paso 4: Completa la configuración y guarda los códigos de recuperación

Vincula tu cuenta escaneando un código QR, introduciendo un código de verificación o conectando tu llave de seguridad. Guarda siempre los códigos de recuperación en un lugar seguro por si pierdes el dispositivo. Una vez activado 2FA, tendrás que introducir tu contraseña y el segundo factor en cada inicio de sesión. Este paso adicional reduce significativamente el riesgo de compromiso de tu cuenta.

Conclusión

Con la creciente sofisticación de los ciberataques, 2FA ha dejado de ser opcional: es una protección esencial para tus activos digitales. Al combinar “algo que sabes” (tu contraseña) con “algo que tienes o eres” (dispositivo, llave o biometría), 2FA dificulta mucho más el acceso no autorizado. Aunque no es absolutamente infalible, 2FA añade varias capas de protección frente al uso exclusivo de una contraseña.

Si aún no has activado 2FA en tus cuentas importantes, es recomendable hacerlo lo antes posible. Dedicar unos minutos a configurar 2FA puede evitar pérdidas irreversibles en el futuro.

Artículos relacionados

Valor de los Blox Fruits: Cómo evaluar y maximizar el valor comercial de los Blox Fruits

Valor de Cripto PI: Lanzamiento en Mainnet el 20 de febrero de 2025 & Predicciones de precios futuros

¿Es XRP una Buena Inversión? Una Guía Integral sobre su Potencial

¿Cómo rastrear la transacción USDT BEP20?

Cómo vender Pi Coin: una guía para principiantes