Double Protection : « Qu’est-ce que la 2FA (Two-Factor Authentication) » s’impose aujourd’hui comme un savoir fondamental en cybersécurité pour tous

Qu’est-ce que la 2FA ?

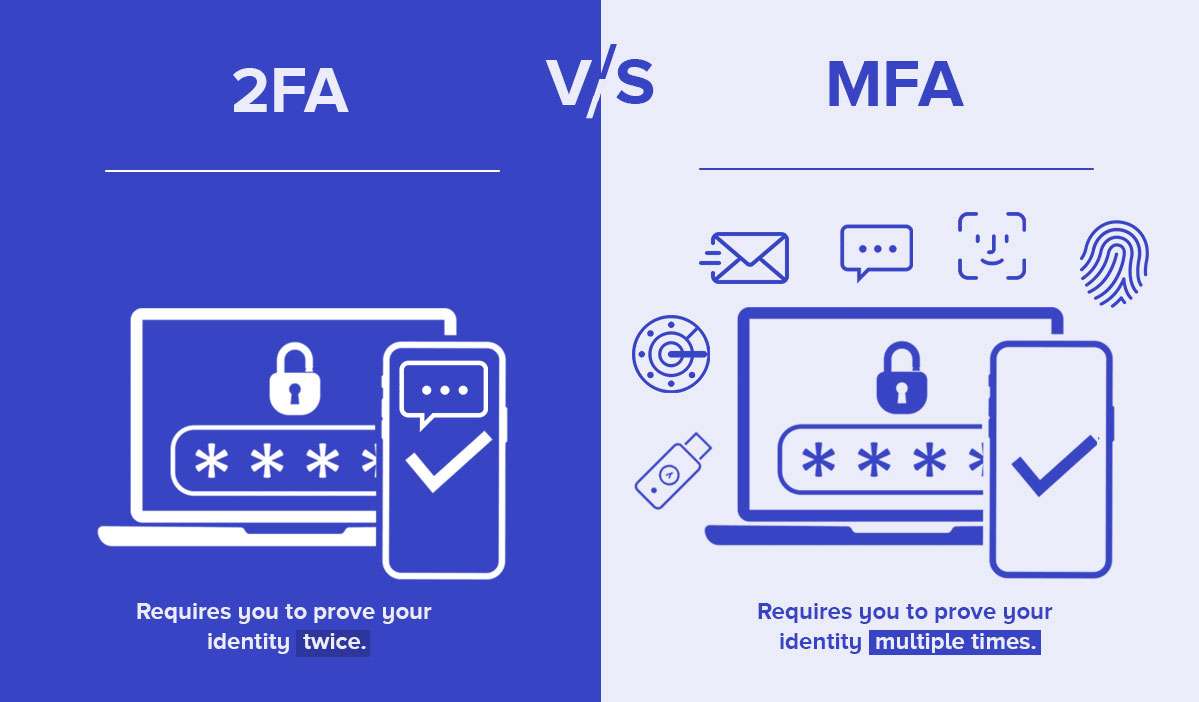

Source de l’image : https://www.xiao-an.com/blog/475

L’authentification à deux facteurs (2FA), également appelée « vérification en deux étapes » ou « authentification à double facteur », constitue une méthode de vérification d’identité plus solide que le mot de passe traditionnel. Le principe est simple : lors de la connexion, vous saisissez votre mot de passe (« quelque chose que vous connaissez ») puis effectuez une seconde vérification indépendante, comme entrer un code, utiliser une application d’authentification, une clé de sécurité physique ou une méthode biométrique (« quelque chose que vous possédez » ou « quelque chose que vous êtes »). Cette couche supplémentaire renforce considérablement la sécurité de votre compte. Même en cas de compromission de votre mot de passe, un attaquant ne pourra pas accéder facilement à votre compte.

Pourquoi les mots de passe seuls ne suffisent-ils plus ?

À mesure que nos usages numériques s’intensifient, les vulnérabilités des mots de passe deviennent plus marquées :

- De nombreux utilisateurs réemploient des mots de passe similaires sur différents services, exposant tous leurs comptes à une faille unique.

- Le phishing, les fuites de bases de données et les attaques ciblées se multiplient.

- Les attaquants utilisent des outils automatisés pour exploiter les mots de passe faibles ou lancer aisément des attaques par bourrage d’identifiants.

Se reposer sur un mot de passe unique — le « cadenas unique » — est désormais insuffisant face aux menaces actuelles. L’ajout d’une seconde couche via la 2FA est devenu incontournable.

Principaux types de 2FA

Les méthodes de 2FA les plus courantes sont :

1. Code de vérification par SMS

C’est la méthode la plus répandue, mais sa sécurité reste limitée. Elle est exposée aux attaques par échange de carte SIM et à l’interception des SMS.

2. Application d’authentification (TOTP)

Des applications telles que Google Authenticator ou Microsoft Authenticator génèrent des mots de passe temporaires (TOTP) renouvelés toutes les 30 secondes, même hors ligne.

Cette méthode offre un niveau de sécurité élevé et est vivement recommandée.

3. Authentification par notification push

Lors de la connexion, votre téléphone reçoit une demande « Approuver / Refuser ». Cette méthode, simple et intuitive, est courante dans les environnements Google et Apple.

4. Clé de sécurité physique

Des dispositifs comme YubiKey, utilisant USB, NFC ou Bluetooth, figurent parmi les solutions 2FA les plus fiables du marché.

5. Authentification biométrique / Appariement d’appareil

L’empreinte digitale, la reconnaissance faciale ou le recours à un appareil de confiance enregistré peuvent servir de facteurs d’authentification complémentaires.

En synthèse, les clés de sécurité physiques offrent la meilleure protection, suivies des applications d’authentification, des notifications push, puis du SMS. Bien que largement utilisé, le SMS propose le niveau de sécurité le plus faible.

Avantages clés de l’activation de la 2FA

L’activation de la 2FA renforce significativement la sécurité de vos comptes à plusieurs niveaux :

1. Prévenir le vol de compte

Même en cas de fuite de votre mot de passe, un attaquant ne pourra pas passer le second facteur d’authentification.

2. Bloquer le phishing, le bourrage d’identifiants et les attaques par force brute

La 2FA constitue une barrière efficace contre les attaques axées sur les mots de passe.

3. Renforcer la sécurité des comptes sensibles

Elle est particulièrement essentielle pour les e-mails, le stockage cloud, les comptes financiers et les plateformes d’échange de cryptoactifs.

4. Soutenir la conformité réglementaire

De plus en plus de plateformes imposent la 2FA pour répondre aux exigences réglementaires.

5. Mise en place simple, coût réduit

La configuration de la 2FA prend généralement quelques minutes et la plupart des services la proposent gratuitement.

En bref : la 2FA est une amélioration de sécurité à faible coût et à fort impact pour vos comptes.

La 2FA n’est pas « infaillible »

Si la 2FA renforce sensiblement la sécurité, certains risques subsistent :

- Les méthodes par SMS restent vulnérables aux attaques par échange de carte SIM.

- Des processus de récupération de compte mal conçus peuvent ouvrir la voie au contournement de la 2FA.

- Certains sites gèrent mal les paramètres « se souvenir de l’appareil », permettant un accès prolongé sans nouvelle authentification.

- La perte de votre appareil ou de vos codes de secours peut également présenter un risque.

Pour maximiser la sécurité, il est recommandé de :

- Privilégier les applications d’authentification ou les clés de sécurité physique dès que possible ;

- Vérifier régulièrement vos paramètres de sécurité ;

- Conserver vos codes de récupération dans un endroit sûr.

Comment activer la 2FA efficacement (étapes pratiques)

Que ce soit pour un e-mail, un réseau social, une banque en ligne ou un compte crypto, l’activation de la 2FA s’effectue généralement comme suit :

Étape 1 : Accédez aux paramètres du compte

Ouvrez les menus « Paramètres de sécurité » ou « Compte & confidentialité ».

Étape 2 : Trouvez l’option 2FA / vérification en deux étapes

Cherchez les options telles que Two-Factor Authentication, Two-Step Verification ou Multi-Factor Authentication.

Étape 3 : Sélectionnez votre méthode de vérification (ordre recommandé)

- Application d’authentification (prioritaire)

- Clé de sécurité physique (niveau de sécurité supérieur)

- Notification push

- SMS (à privilégier uniquement si les autres solutions ne sont pas disponibles)

Étape 4 : Finalisez la configuration et sauvegardez les codes de secours

Associez votre compte en scannant un QR code, en saisissant un code de vérification ou en insérant votre clé physique. Conservez toujours vos codes de récupération dans un endroit sûr en cas de perte de votre appareil. Après activation de la 2FA, chaque connexion nécessitera votre mot de passe et le second facteur, réduisant significativement le risque de compromission du compte.

Conclusion

Face à la montée en puissance des cyberattaques, la 2FA n’est plus une option mais un rempart essentiel pour protéger vos actifs numériques. En combinant « quelque chose que vous connaissez » (votre mot de passe) et « quelque chose que vous possédez ou êtes » (appareil, clé, biométrie), la 2FA complique fortement l’accès non autorisé. Si elle n’offre pas une sécurité absolue, elle ajoute néanmoins plusieurs couches de protection par rapport à un simple mot de passe.

Si la 2FA n’est pas encore activée sur vos comptes importants, c’est le moment idéal pour le faire. Quelques minutes de configuration pourraient vous éviter des pertes irréversibles à l’avenir.

Articles Connexes

Pi Network (PI) au taux de change du franc CFA d'Afrique de l'Ouest (XOF) : Valeur actuelle et guide de conversion

Comment vendre la pièce PI : Guide du débutant

Valeur de Pi Crypto : Lancement sur Mainnet le 20 février 2025 & Prédictions de prix futures

Qu'est-ce que FAFO : jeton MEME dérivé de la plateforme sociale de Trump

Est-ce que XRP est un bon investissement? Un guide complet sur son potentiel