Meta11

لا يوجد محتوى حتى الآن

Meta11

看到 @SentientAGI 发布的SERA-Crypto技术报告,感觉开源架构正在重新定义AI Agent的性能边界。

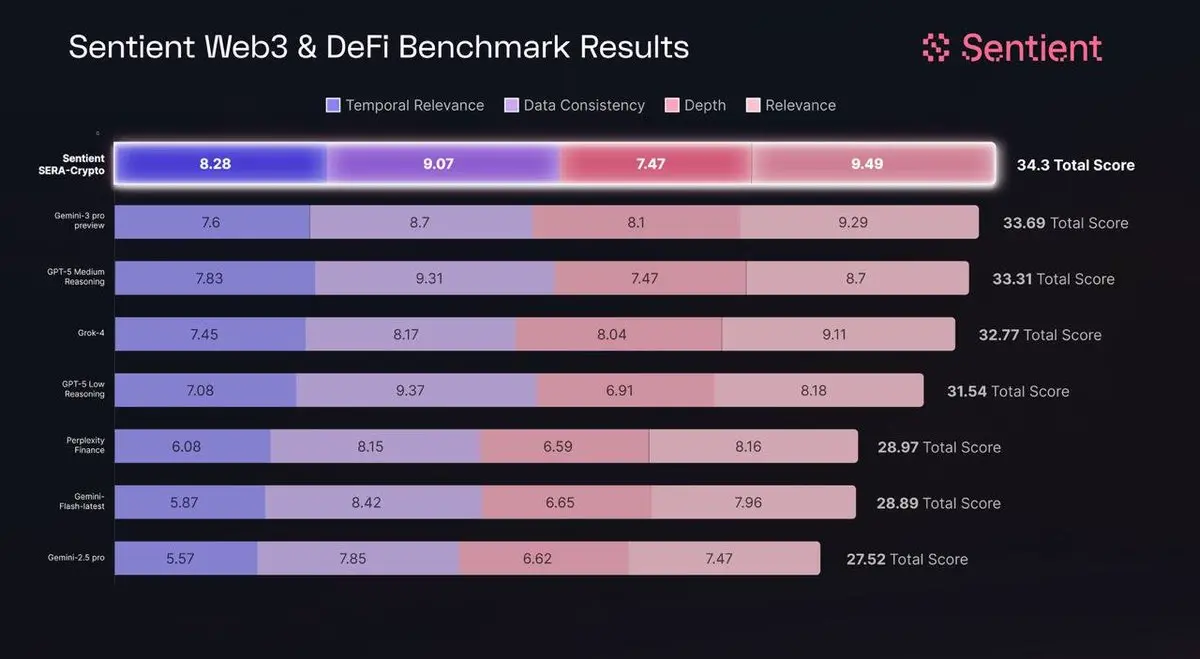

في اختبار معيار DMind تفوقت على Perplexity Finance و Gemini، مع تأخر أقل من 3% فقط عن Claude 4.5 و GPT-5.

في اختبار المعيار التحليلي المشفر الداخلي، تصدرت جميع أنظمة الذكاء الاصطناعي الحالية — GPT-5 Medium Reasoning، Grok 4، و Perplexity Finance.

—————————————————————————

الأنظمة التقليدية لـ ReAct التي تعتمد على حلقات استنتاج معقدة تؤدي إلى تأخير مرتفع، واستدعاءات الأدوات تفتقر إلى الاتساق، ولا يمكنها تنفيذ عدة استدعاءات API بشكل متوازي.

على سبيل المثال، عندما يسأل المستخدم "ما مدى تعرض Lido لمخاطر فك الارتباط لـ stETH خلال الأشهر

شاهد النسخة الأصليةفي اختبار معيار DMind تفوقت على Perplexity Finance و Gemini، مع تأخر أقل من 3% فقط عن Claude 4.5 و GPT-5.

في اختبار المعيار التحليلي المشفر الداخلي، تصدرت جميع أنظمة الذكاء الاصطناعي الحالية — GPT-5 Medium Reasoning، Grok 4، و Perplexity Finance.

—————————————————————————

الأنظمة التقليدية لـ ReAct التي تعتمد على حلقات استنتاج معقدة تؤدي إلى تأخير مرتفع، واستدعاءات الأدوات تفتقر إلى الاتساق، ولا يمكنها تنفيذ عدة استدعاءات API بشكل متوازي.

على سبيل المثال، عندما يسأل المستخدم "ما مدى تعرض Lido لمخاطر فك الارتباط لـ stETH خلال الأشهر

- أعجبني

- إعجاب

- تعليق

- إعادة النشر

- مشاركة

العطلة هي وقت للاسترخاء عن النفس، فالحالة الجيدة للحياة تؤدي إلى حالة جيدة للعمل⛄️

شاهد النسخة الأصلية

- أعجبني

- إعجاب

- تعليق

- إعادة النشر

- مشاركة

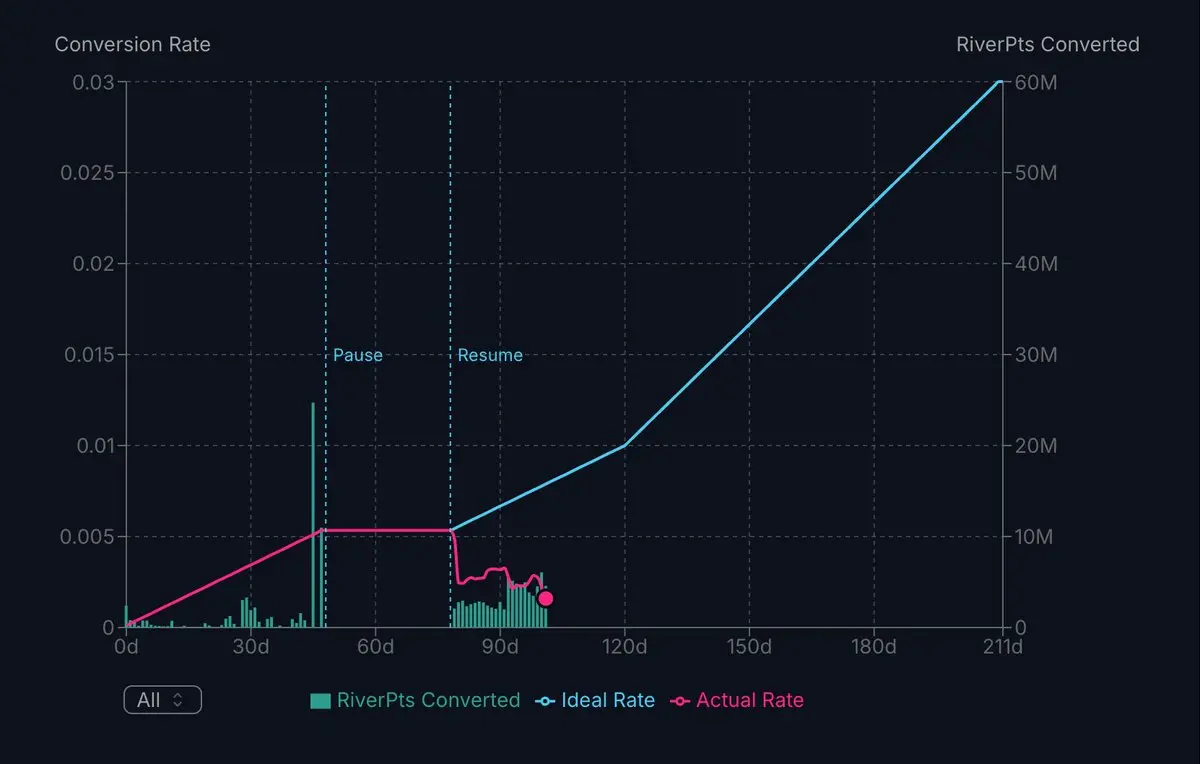

هذه الأيام، ارتفعت شعبية @RiverdotInc مع زيادة المضاربة

وصل سعر $RIVER إلى حوالي 15 كحد أقصى

إذا لم تكن تعرف، فاسأل، حاليًا استبدال النقاط هو بمعدل رسوم سلبي.

حتى لو قمت بالاقتراض لمدة سنة، فلن تحصل على العديد من العملات.

إذا قمت بالاقتراض، فهذا يعني قفل الأصول قسرًا

من هو الذي يربح حقًا 🤣

هل لا يزال هناك مخرج لامتلاك النقاط؟

وصل سعر $RIVER إلى حوالي 15 كحد أقصى

إذا لم تكن تعرف، فاسأل، حاليًا استبدال النقاط هو بمعدل رسوم سلبي.

حتى لو قمت بالاقتراض لمدة سنة، فلن تحصل على العديد من العملات.

إذا قمت بالاقتراض، فهذا يعني قفل الأصول قسرًا

من هو الذي يربح حقًا 🤣

هل لا يزال هناك مخرج لامتلاك النقاط؟

شاهد النسخة الأصلية

- أعجبني

- إعجاب

- تعليق

- إعادة النشر

- مشاركة

تمت تغطية اليوم الأول من السنة الجديدة بالثلوج، الثلوج المبشرة تعني سنة جيدة ❄️

شاهد النسخة الأصلية

- أعجبني

- إعجاب

- تعليق

- إعادة النشر

- مشاركة

لايت قد أصدر عملات بالفعل، هل @StandX_Official لا يزال بعيدا؟

هذا العام، معالجة التداول الدائم ل DEX أكثر من 1.2 تريليون دولار شهريا. من البديهي جدا أن ظهور أستر جعل شخصية المجرم السرد الرئيسي لهذا العام.

عندما تتباطأ مكاسب العملات البديلة، يلجأ المتداولون إلى العقود الدائمة لسحب عوائد أعلى. تحول تداول المشتبه من أداة عدوانية إلى آلية أساسية لإدارة المخاطر وتضخيم العوائد.

تتحول خرافة التبادلات المركزية التقليدية من خلال براهين المعرفة الصفرية، والحوسبة القابلة للتحقق، واستراتيجيات الذكاء الاصطناعي المستقلة.

بالمقارنة، تبدو رموز StandX عملية للغاية.

يستخدم 5 ملايين رمز StandX شهريا لبرنامج الحو

شاهد النسخة الأصليةهذا العام، معالجة التداول الدائم ل DEX أكثر من 1.2 تريليون دولار شهريا. من البديهي جدا أن ظهور أستر جعل شخصية المجرم السرد الرئيسي لهذا العام.

عندما تتباطأ مكاسب العملات البديلة، يلجأ المتداولون إلى العقود الدائمة لسحب عوائد أعلى. تحول تداول المشتبه من أداة عدوانية إلى آلية أساسية لإدارة المخاطر وتضخيم العوائد.

تتحول خرافة التبادلات المركزية التقليدية من خلال براهين المعرفة الصفرية، والحوسبة القابلة للتحقق، واستراتيجيات الذكاء الاصطناعي المستقلة.

بالمقارنة، تبدو رموز StandX عملية للغاية.

يستخدم 5 ملايين رمز StandX شهريا لبرنامج الحو

- أعجبني

- إعجاب

- تعليق

- إعادة النشر

- مشاركة

الاقتصاد الرمزي الخاص بـ @brevis_zk الذي طالما انتظرناه أخيرًا قد جاء! يبدو أن توزيع الهادف ليس بعيدًا جدًا. حتى الآن، المعروض الإجمالي لـ $BREV هو 1 مليار وحدة، وتحفيز المجتمع يشكل 32.2٪، والنسبة الإجمالية لا تزال مرتفعة جدًا.

الوظائف الأساسية الثلاث لـ $BREV

—————————————————————————

الدفع: جميع الرسوم داخل ProverNet تُدفع بـ BREV، وتغطي كامل عملية توليد الإثبات، والتحقق، والتسوية. يستخدم المطورون BREV لشراء القدرة الحاسوبية، ويكسب المصدقون دخلًا من خلال تقديم نتائج التحقق.

الرهان: يجب على المصدقين أن يراهنوا بـ BREV أو يقبلوا التوكيل للرهان من أجل الحصول على المهام. يحدد حجم الرهان قيمة ا

شاهد النسخة الأصليةالوظائف الأساسية الثلاث لـ $BREV

—————————————————————————

الدفع: جميع الرسوم داخل ProverNet تُدفع بـ BREV، وتغطي كامل عملية توليد الإثبات، والتحقق، والتسوية. يستخدم المطورون BREV لشراء القدرة الحاسوبية، ويكسب المصدقون دخلًا من خلال تقديم نتائج التحقق.

الرهان: يجب على المصدقين أن يراهنوا بـ BREV أو يقبلوا التوكيل للرهان من أجل الحصول على المهام. يحدد حجم الرهان قيمة ا

- أعجبني

- إعجاب

- تعليق

- إعادة النشر

- مشاركة

🎅 إذا كان لسانتا كلوز عنوان في القطب الشمالي، فيجب أن يكون لوكيل الذكاء الاصطناعي أيضًا هوية حصرية.

لقد رأيت للتو النطاق الأعلى @SentientAGI المكون من حرفين .agent الذي أطلق حديثًا.

—————————————————————————

المساعدون التقليديون بالذكاء الاصطناعي يبدأون كل تفاعل من جديد، بدون ذاكرة، بدون استمرارية في الهوية. عندما يتنقل الوكيل بين منصات مختلفة، يتم فقدان جميع الإعدادات الشخصية، وتاريخ التعلم، وعلاقات الثقة.

حل نطاق .agent هو مشكلة قابلية نقل هوية الوكيل.

تمامًا كما يمكن استخدام عنوان البريد الإلكتروني على أي جهاز، يصبح عنوان الوكيل .agent معرفًا دائمًا.

—————————————————————————

القيمة النادر

شاهد النسخة الأصليةلقد رأيت للتو النطاق الأعلى @SentientAGI المكون من حرفين .agent الذي أطلق حديثًا.

—————————————————————————

المساعدون التقليديون بالذكاء الاصطناعي يبدأون كل تفاعل من جديد، بدون ذاكرة، بدون استمرارية في الهوية. عندما يتنقل الوكيل بين منصات مختلفة، يتم فقدان جميع الإعدادات الشخصية، وتاريخ التعلم، وعلاقات الثقة.

حل نطاق .agent هو مشكلة قابلية نقل هوية الوكيل.

تمامًا كما يمكن استخدام عنوان البريد الإلكتروني على أي جهاز، يصبح عنوان الوكيل .agent معرفًا دائمًا.

—————————————————————————

القيمة النادر

- أعجبني

- إعجاب

- تعليق

- إعادة النشر

- مشاركة

هل تناولتم الزلابية اليوم في يوم الانقلاب الشتوي؟🙃

شاهد النسخة الأصلية

- أعجبني

- إعجاب

- تعليق

- إعادة النشر

- مشاركة

المشاريع التي تم الترويج لها مؤخرًا قد تم سحبها جميعًا تقريبًا!

في نهاية الأسبوع، كنت أملًا وقررت مشاهدة زووم الحيوانات المجنونة 2

حاليًا، أصبحت حياة الناس تقريبًا مثل "البرق"

دائمًا ما تبطئ الوتيرة 🤣

شاهد النسخة الأصليةفي نهاية الأسبوع، كنت أملًا وقررت مشاهدة زووم الحيوانات المجنونة 2

حاليًا، أصبحت حياة الناس تقريبًا مثل "البرق"

دائمًا ما تبطئ الوتيرة 🤣

- أعجبني

- إعجاب

- تعليق

- إعادة النشر

- مشاركة

فعلاً كبرت في السن🤣

أعتقد أن أفضل حياة الآن هي أن تجتمع مع ثلاثة أو خمسة أصدقاء لتشرب الشاي

متى تتحسن السوق يمكن أن تعود إلى طبيعتها

شاهد النسخة الأصليةأعتقد أن أفضل حياة الآن هي أن تجتمع مع ثلاثة أو خمسة أصدقاء لتشرب الشاي

متى تتحسن السوق يمكن أن تعود إلى طبيعتها

- أعجبني

- إعجاب

- تعليق

- إعادة النشر

- مشاركة

شربت كوبين في نهاية الأسبوع، وبدت لي أكثر يقظة.

عندما يكون السوق صاعدًا، يناقش الجميع السرد، والتقييم، والمستقبل. وعندما يبدأ السوق الهابط، يتبقى للجميع سؤال واحد فقط: هل يمكن البقاء على قيد الحياة حتى الدورة التالية.

معظم الناس يخسرون بسبب الإيقاع. عندما يتجه السعر للأعلى لا يجرؤون على الشراء، وعندما ينخفض لا يجرؤون على البيع؛ وعندما تأتي النقاط الساخنة، يكرهون الارتفاع السريع، وعندما تتراجع يخافون من العودة إلى الصفر. العواطف دائمًا تتقدم على الإدراك، وفي النهاية لا يبقى أمامهم سوى أن يتعلموا من السوق مرارًا وتكرارًا.

تم الانتهاء من الشراب، والاستمرار في نهاية الأسبوع.

السوق سيء، لكن الحياة

شاهد النسخة الأصليةعندما يكون السوق صاعدًا، يناقش الجميع السرد، والتقييم، والمستقبل. وعندما يبدأ السوق الهابط، يتبقى للجميع سؤال واحد فقط: هل يمكن البقاء على قيد الحياة حتى الدورة التالية.

معظم الناس يخسرون بسبب الإيقاع. عندما يتجه السعر للأعلى لا يجرؤون على الشراء، وعندما ينخفض لا يجرؤون على البيع؛ وعندما تأتي النقاط الساخنة، يكرهون الارتفاع السريع، وعندما تتراجع يخافون من العودة إلى الصفر. العواطف دائمًا تتقدم على الإدراك، وفي النهاية لا يبقى أمامهم سوى أن يتعلموا من السوق مرارًا وتكرارًا.

تم الانتهاء من الشراب، والاستمرار في نهاية الأسبوع.

السوق سيء، لكن الحياة

- أعجبني

- إعجاب

- تعليق

- إعادة النشر

- مشاركة

فجأة اكتشفت إني فعلاً صرت فاضي 😂

طلعت وقت الظهر وسط الأسبوع أسوي شاي

يا إخوان كيف تعديتوا السوق الهابطة؟

شاهد النسخة الأصليةطلعت وقت الظهر وسط الأسبوع أسوي شاي

يا إخوان كيف تعديتوا السوق الهابطة؟

- أعجبني

- إعجاب

- تعليق

- إعادة النشر

- مشاركة

العقود الذكية الحالية محصورة في حدود تنفيذ كتلة واحدة، ولا يمكنها سوى الوصول إلى الحالة الحالية، ولا تستطيع معالجة الحسابات المعقدة. @brevis_zk يتيح للعقود الذكية من خلال معالج ZK المساعد الوصول بدون ثقة لأي بيانات تاريخية، وتنفيذ حسابات معقدة بلا حدود، ثم استخدام إثبات ZK للتحقق من النتائج على السلسلة.

—————————————————————————

الجوهر يكمن في تصميم الهيكل ثلاثي الطبقات

zkFabric يجمع جميع رؤوس الكتل ويولد إثبات إجماع ZK

zkQueryNet يعالج طلبات استعلام البيانات من dApp

zkAggregatorRollup يخزن رؤوس الكتل التي تم التحقق منها

التصميم المعياري يمكّن Brevis من معالجة أعباء عمل مختلفة تمامًا مثل استدل

—————————————————————————

الجوهر يكمن في تصميم الهيكل ثلاثي الطبقات

zkFabric يجمع جميع رؤوس الكتل ويولد إثبات إجماع ZK

zkQueryNet يعالج طلبات استعلام البيانات من dApp

zkAggregatorRollup يخزن رؤوس الكتل التي تم التحقق منها

التصميم المعياري يمكّن Brevis من معالجة أعباء عمل مختلفة تمامًا مثل استدل

LINEA-6.51%

- أعجبني

- إعجاب

- تعليق

- إعادة النشر

- مشاركة

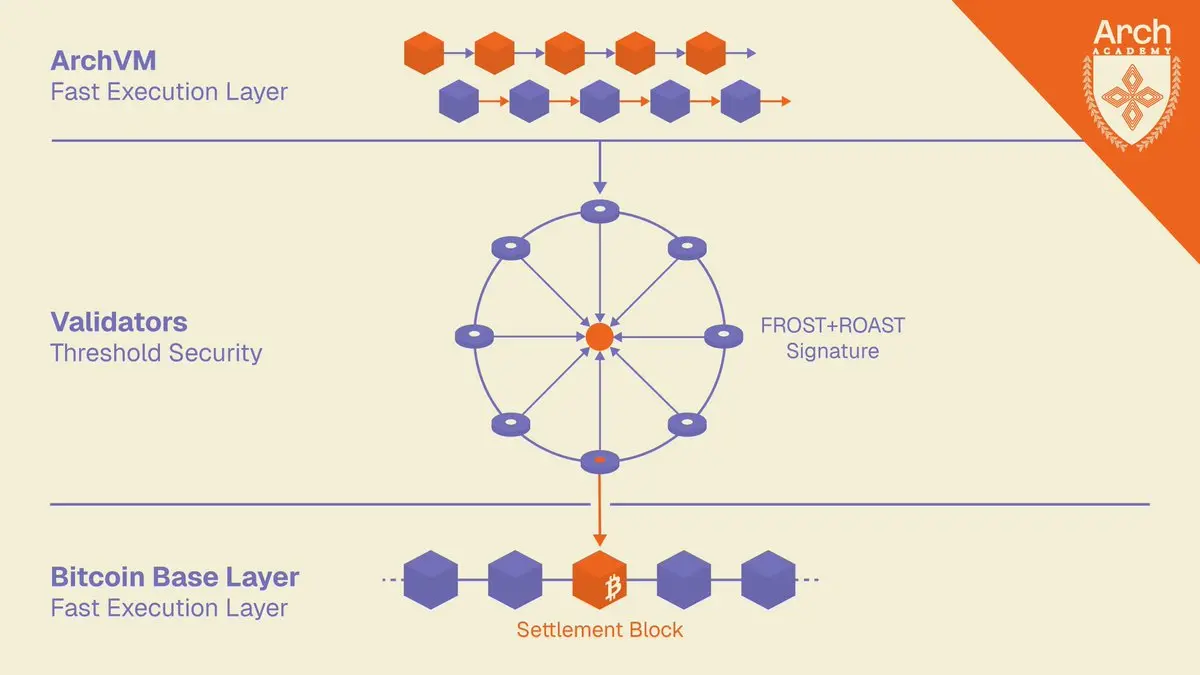

عندما تحتاج التطبيقات المالية إلى العمل على السلسلة، هناك حاجة إلى طريقة لتنسيق الأنشطة دون الاعتماد على جهاز واحد أو موقع توقيع واحد. تعتمد الأمان على التوزيع.

لا أحد لديه القدرة على دفع المعاملات بمفرده، ولا يجب أن يعتمد أي تطبيق على نقطة فشل واحدة خارج ضمانات BTC. هذا هو معنى نموذج المُحققين (Validators).

@ArchNtwrk يشارك المحققون في تقييم وتوقيع العقود الذكية، حيث تتم معالجة هذه العقود بسرعة في بيئة تنفيذ Arch، وأخيرًا تتم تسويتها مباشرة كمعاملات.

ArchVM هو جهاز افتراضي يدعم eBPF ويدرك BTC، ويقدم تنفيذ متوازي، حالة مستقلة، وقابلية تركيب سلسة، وهي جميعها ضرورية لقابلية البرمجة عالية الأداء.

شاهد النسخة الأصليةلا أحد لديه القدرة على دفع المعاملات بمفرده، ولا يجب أن يعتمد أي تطبيق على نقطة فشل واحدة خارج ضمانات BTC. هذا هو معنى نموذج المُحققين (Validators).

@ArchNtwrk يشارك المحققون في تقييم وتوقيع العقود الذكية، حيث تتم معالجة هذه العقود بسرعة في بيئة تنفيذ Arch، وأخيرًا تتم تسويتها مباشرة كمعاملات.

ArchVM هو جهاز افتراضي يدعم eBPF ويدرك BTC، ويقدم تنفيذ متوازي، حالة مستقلة، وقابلية تركيب سلسة، وهي جميعها ضرورية لقابلية البرمجة عالية الأداء.

- أعجبني

- إعجاب

- تعليق

- إعادة النشر

- مشاركة

خزائن StandX Vaults تم إطلاقها منذ أيام قليلة فقط، وارتفع إجمالي القيمة المقفلة (TVL) من مستواه الأولي إلى أكثر من الضعف، حيث تدفق 17 مليون دولار خلال ساعات قليلة.

نموذج تقاسم أرباح صناع السوق يغيّر منطق المشاركة في DeFi.

في DeFi التقليدي، إما تتحمّل مخاطر الخسارة غير الدائمة، أو تحصل على عوائد ضئيلة من العملات المستقرة.

@StandX_Official يتيح للمتداولين مشاركة أرباح صناع السوق مباشرة: تقاسم رسوم البروتوكول، أرباح تلقائية من $DUSD، وعوائد صناعة السوق ثلاثية التراكم.

منذ الإطلاق على الشبكة الرئيسية في 24 نوفمبر وحتى الآن، حقق StandX خلال بضعة أيام فقط $176M TVL، وحجم تداول يومي بقيمة 55 مليون د

شاهد النسخة الأصليةنموذج تقاسم أرباح صناع السوق يغيّر منطق المشاركة في DeFi.

في DeFi التقليدي، إما تتحمّل مخاطر الخسارة غير الدائمة، أو تحصل على عوائد ضئيلة من العملات المستقرة.

@StandX_Official يتيح للمتداولين مشاركة أرباح صناع السوق مباشرة: تقاسم رسوم البروتوكول، أرباح تلقائية من $DUSD، وعوائد صناعة السوق ثلاثية التراكم.

منذ الإطلاق على الشبكة الرئيسية في 24 نوفمبر وحتى الآن، حقق StandX خلال بضعة أيام فقط $176M TVL، وحجم تداول يومي بقيمة 55 مليون د

- أعجبني

- إعجاب

- تعليق

- إعادة النشر

- مشاركة

عندما تستحوذ AWS على 30% من سوق الحوسبة السحابية، و Microsoft Azure على 20%، و Google Cloud على 13%، تسيطر الثلاثة الكبار على أكثر من 60% من قوة الحوسبة العالمية.

هذه المركزية أصبحت نقطة ضعف قاتلة في الشبكة بأكملها. يمكن أن يؤدي عطل نقطة واحدة إلى تعطل نصف الإنترنت.

لم يعد ComputeFi يعتمد على عدد قليل من عمالقة خدمات السحابة، بل قام بتوزيع موارد قوة الحوسبة على الآلاف من العقد في جميع أنحاء العالم. أصبحت كل جهاز ألعاب، وكل جهاز تعدين ASIC، وكل خادم أصول رقمية قابلة للبرمجة، وقابلة للتحقق، وسائلة.

@cysic_xyz من خلال آلية إثبات الحسابات، يتم ربط مساهمة قوة الحوسبة مباشرة بوزن الإجماع. يمكن لكل م

شاهد النسخة الأصليةهذه المركزية أصبحت نقطة ضعف قاتلة في الشبكة بأكملها. يمكن أن يؤدي عطل نقطة واحدة إلى تعطل نصف الإنترنت.

لم يعد ComputeFi يعتمد على عدد قليل من عمالقة خدمات السحابة، بل قام بتوزيع موارد قوة الحوسبة على الآلاف من العقد في جميع أنحاء العالم. أصبحت كل جهاز ألعاب، وكل جهاز تعدين ASIC، وكل خادم أصول رقمية قابلة للبرمجة، وقابلة للتحقق، وسائلة.

@cysic_xyz من خلال آلية إثبات الحسابات، يتم ربط مساهمة قوة الحوسبة مباشرة بوزن الإجماع. يمكن لكل م

- أعجبني

- إعجاب

- تعليق

- إعادة النشر

- مشاركة

المواضيع الرائجة

عرض المزيد208.2K درجة الشعبية

12.29K درجة الشعبية

45.05K درجة الشعبية

85.31K درجة الشعبية

849.83K درجة الشعبية

Gate Fun الساخن

عرض المزيد- القيمة السوقية:$2.46Kعدد الحائزين:20.08%

- القيمة السوقية:$2.43Kعدد الحائزين:10.00%

- القيمة السوقية:$2.46Kعدد الحائزين:20.00%

- القيمة السوقية:$2.43Kعدد الحائزين:10.00%

- القيمة السوقية:$2.43Kعدد الحائزين:10.00%

تثبيت