Dupla Proteção: “O que é 2FA (Autenticação de Dois Fatores)” já é um conhecimento indispensável de cibersegurança para todos

O que é 2FA?

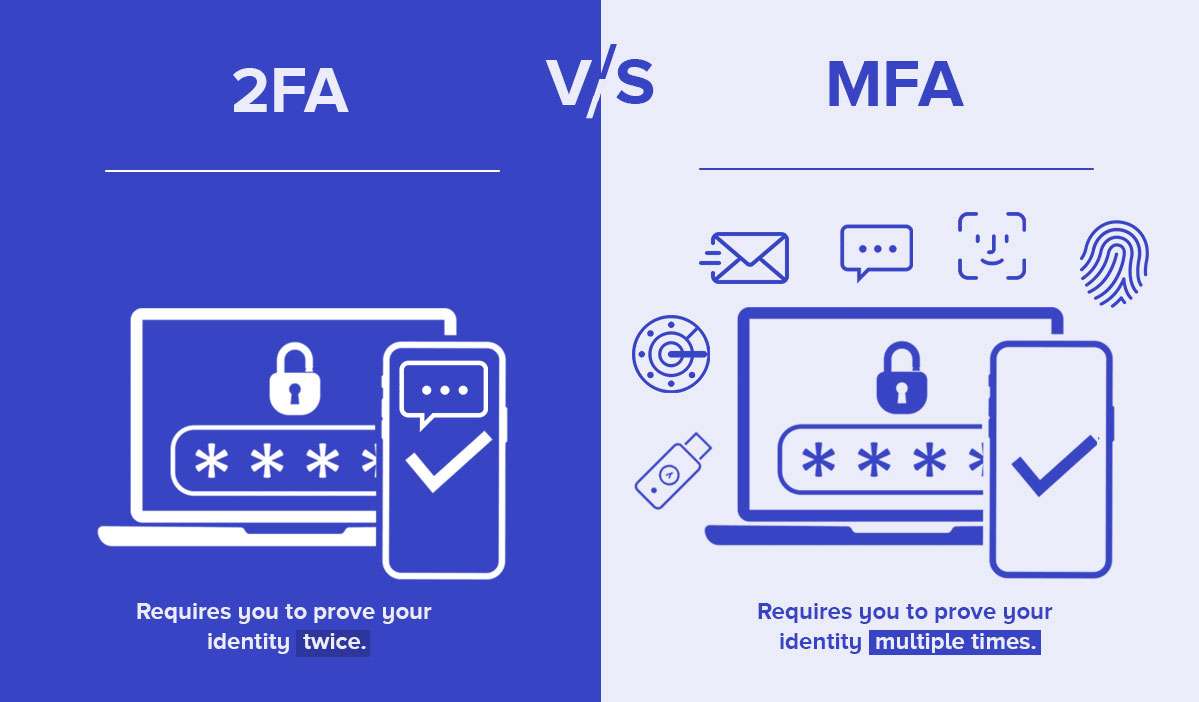

Fonte da imagem: https://www.xiao-an.com/blog/475

A Autenticação em Dois Fatores (2FA)—também conhecida como “verificação em duas etapas” ou “autenticação de dois fatores”—é um método de verificação de identidade muito mais seguro do que as senhas tradicionais. O princípio é simples: ao acessar sua conta, além de digitar a senha (“algo que você sabe”), é necessário concluir uma segunda etapa de verificação independente, como inserir um código, utilizar um aplicativo autenticador, uma chave de segurança física ou um método biométrico (“algo que você possui” ou “algo que você é”). Essa camada extra de proteção eleva drasticamente a segurança da conta. Mesmo se sua senha for comprometida, invasores não conseguem acessar sua conta facilmente.

Por que senhas sozinhas não bastam mais?

À medida que nossa vida digital se expande, as fragilidades das senhas ficam mais evidentes:

- Muitos usuários repetem senhas semelhantes em diferentes plataformas, o que faz com que uma única violação coloque todas as contas em risco.

- Phishing, vazamentos de dados e ataques direcionados estão cada vez mais frequentes.

- Cibercriminosos utilizam ferramentas automatizadas para explorar senhas fracas ou realizar ataques de preenchimento de credenciais com facilidade.

Contar apenas com senhas—um “único cadeado”—não é suficiente diante das ameaças atuais. O segundo fator fornecido pela 2FA tornou-se indispensável.

Principais tipos de 2FA

Os métodos de 2FA mais populares incluem:

1. Código de verificação por SMS

Este é o método mais comum, mas oferece segurança limitada. É vulnerável a ataques de troca de SIM e interceptação de SMS.

2. Aplicativo autenticador (TOTP)

Aplicativos como Google Authenticator e Microsoft Authenticator geram senhas temporárias baseadas em tempo (TOTP), renovadas a cada 30 segundos, mesmo sem conexão.

Este método é altamente seguro e recomendado.

3. Autenticação por notificação push

Ao fazer login, seu celular recebe uma solicitação para “Aprovar / Negar”. O processo é simples e intuitivo, bastante utilizado nos ecossistemas Google e Apple.

4. Chave de segurança física

Dispositivos como YubiKey utilizam USB, NFC ou Bluetooth para autenticação e estão entre as soluções 2FA mais seguras do mercado.

5. Autenticação biométrica / Vinculação de dispositivo

Impressão digital, reconhecimento facial ou um dispositivo confiável e registrado podem ser utilizados como fatores adicionais de autenticação.

Portanto, as chaves de segurança física oferecem o maior nível de proteção, seguidas por aplicativos autenticadores, notificações push e, por último, SMS. Apesar de amplamente utilizado, o SMS apresenta o menor grau de segurança.

Principais benefícios de ativar a 2FA

Ativar a 2FA reforça consideravelmente a segurança da conta de diversas maneiras:

1. Previne roubo de conta

Mesmo que sua senha seja exposta, invasores não conseguem ultrapassar o segundo fator de autenticação.

2. Bloqueia phishing, preenchimento de credenciais e ataques de força bruta

A 2FA é uma barreira eficiente contra ataques baseados em senha.

3. Fortalece a segurança de contas sensíveis

É fundamental para e-mails, armazenamento em nuvem, contas financeiras e exchanges de criptoativos.

4. Atende exigências regulatórias

Cada vez mais plataformas exigem 2FA para fins de compliance.

5. Você pode configurar a 2FA em poucos minutos, e a maioria dos serviços oferece esse recurso gratuitamente.

Ou seja, 2FA é uma atualização de segurança de baixo custo e alto valor para suas contas.

2FA não é “à prova de falhas”

Embora a 2FA eleve significativamente a segurança, ainda existem alguns riscos:

- Métodos via SMS são vulneráveis a ataques como troca de SIM.

- Fluxos de recuperação de conta mal estruturados podem ser explorados para burlar a 2FA.

- Alguns sites administram incorretamente a opção “lembrar dispositivo”, permitindo acessos prolongados sem nova autenticação.

- Perder o dispositivo ou os códigos de backup também representa risco.

Para garantir máxima segurança, recomenda-se:

- Dar preferência a aplicativos autenticadores ou chaves de segurança física sempre que possível.

- Revisar periodicamente suas configurações de segurança.

- Armazenar os códigos de recuperação em local seguro.

Como habilitar 2FA corretamente (passos práticos)

Para e-mail, redes sociais, internet banking ou contas de criptoativos, normalmente é possível ativar a 2FA assim:

Passo 1: Acesse as configurações da conta

Procure menus como “Configurações de segurança” ou “Conta & Privacidade”.

Passo 2: Localize a opção de 2FA / Verificação em duas etapas

Busque por opções como Autenticação em Dois Fatores, Verificação em Duas Etapas ou Autenticação Multifator.

Passo 3: Escolha o método de verificação (ordem recomendada)

- Aplicativo autenticador (preferencial)

- Chave de segurança física (segurança ainda maior)

- Notificação push

- SMS (apenas se não houver opções superiores)

Passo 4: Finalize a configuração. Salve os códigos de backup em local seguro. Se perder o dispositivo, utilize os códigos de recuperação. Após ativar a 2FA, será necessário informar sua senha e o segundo fator a cada acesso. Essa etapa reduz drasticamente o risco de invasão da conta. Conclusão

Com ataques cibernéticos cada vez mais sofisticados, a 2FA deixou de ser opcional—é uma proteção básica para os seus ativos digitais. Ao combinar “algo que você sabe” (sua senha) com “algo que você possui ou é” (dispositivo, chave, biometria), a 2FA dificulta muito o acesso não autorizado. Embora não seja absolutamente infalível, a 2FA adiciona várias camadas de defesa além de uma senha única.

Se você ainda não ativou a 2FA em suas contas mais importantes, este é o momento ideal. Dedicar apenas alguns minutos para a configuração pode evitar prejuízos irreversíveis no futuro.

Artigos Relacionados

Analisando o Hack do Bybit Usando o Ataque Multi-Signature Radiant como Exemplo

Como Vender Pi Coin: Um Guia para Iniciantes

O que é BOB (Build On BNB)

Pippin: Uma nova exploração do framework de IA integrado com MEME

JOGO: O agente de IA 'engine' do ecossistema Virtuals